PT Network Attack Discovery

PT NAD знает, что искать!

Упрощает расследование инцидентов и показывает слабые точки в сети.

Автоматически обнаруживает попытки злоумышленника проникнуть в сеть и его присутствие в инфраструктуре.

Выявляет 180 техник атакующих, определяет хакерский инструментарий и модифицированное вредоносное ПО. Узнайте, какие угрозы из международной базы знаний MITRE ATT&CK можно обнаружить с помощью PT NAD.

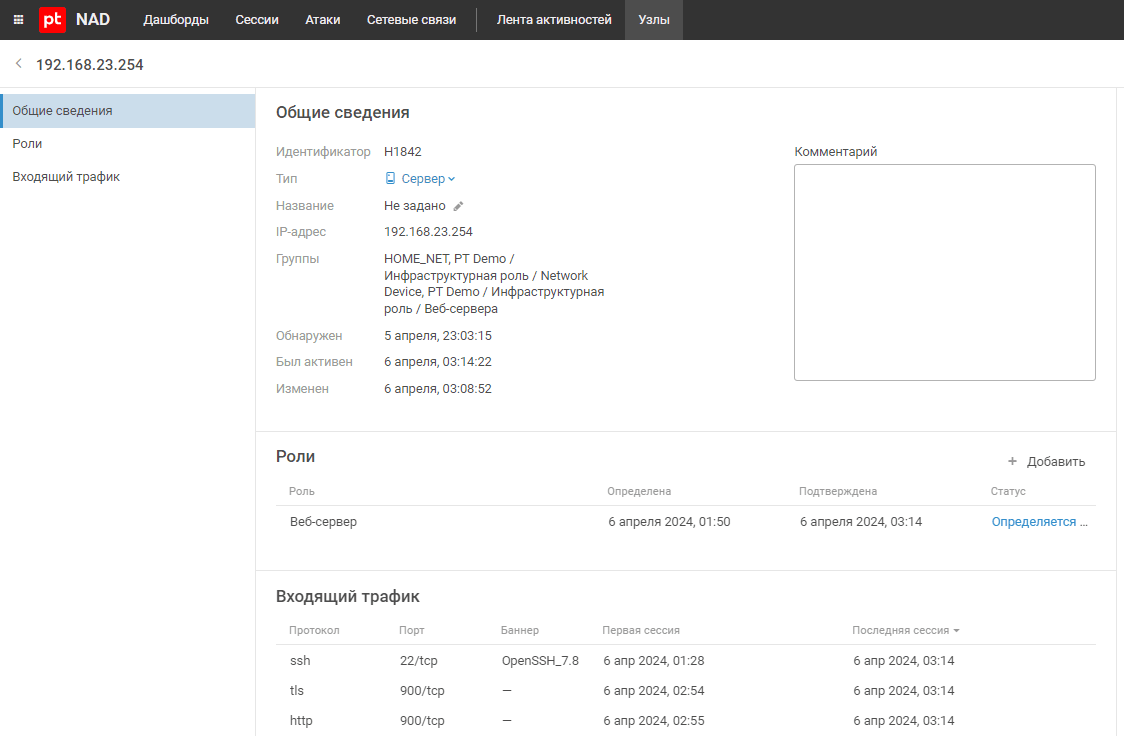

Для поддержания стабильности инфраструктуры IT-специалисты должны иметь полное представление о каждом активе внутри сетевой инфраструктуры. Любые изменения в сети должны быть контролируемы, а информация должна собираться и обрабатываться непрерывно.

PT NAD профилирует все сетевые узлы и знает о появлении новых, собирает информацию об активах, протоколах, номерах портов, данные об ОС и ПО, автоматически определяет тип и роль устройства. Профиль узла всегда показывает актуальную информацию, поэтому IT-подразделение может контролировать сетевую инфраструктуру в режиме реального времени.

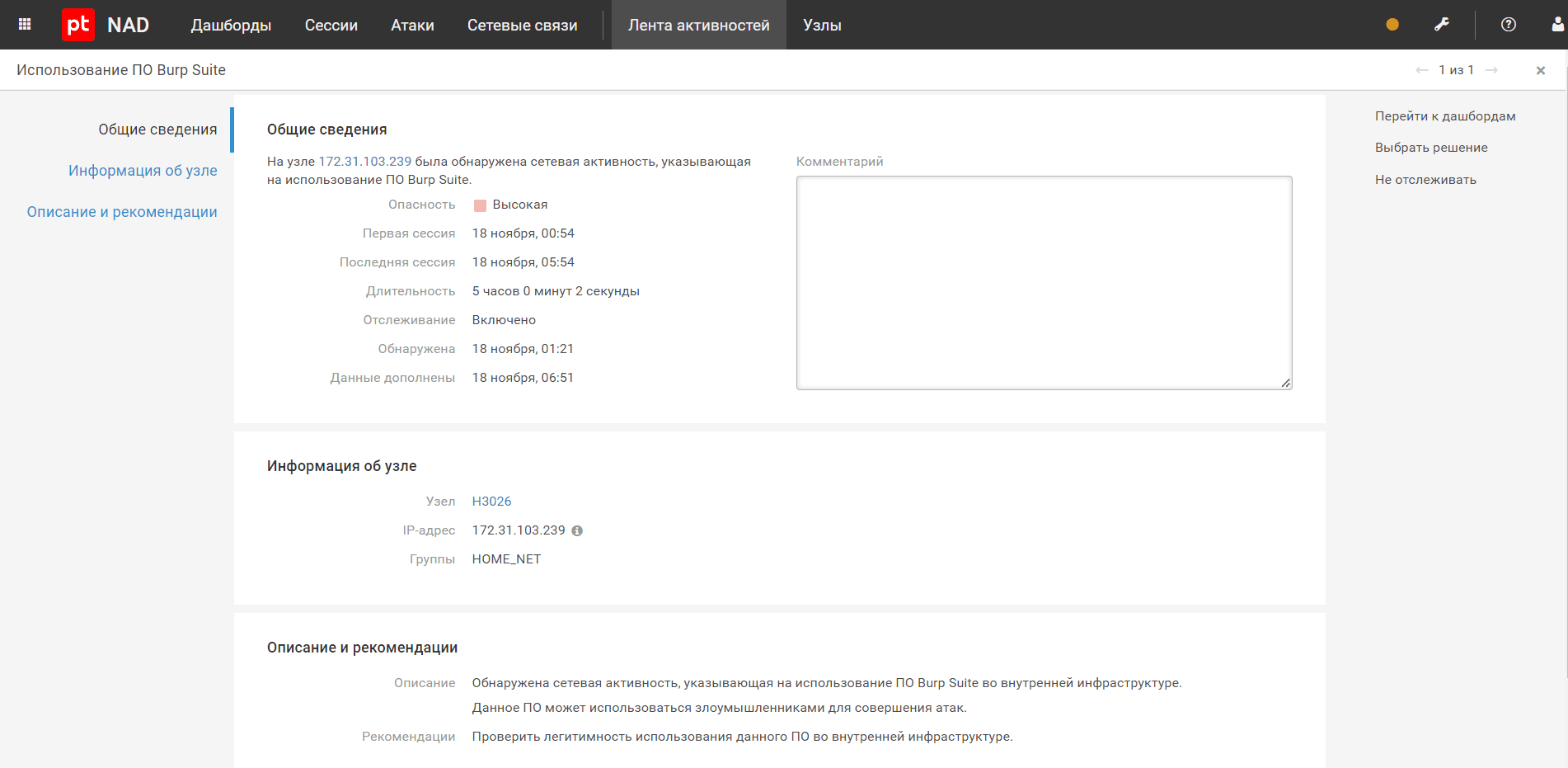

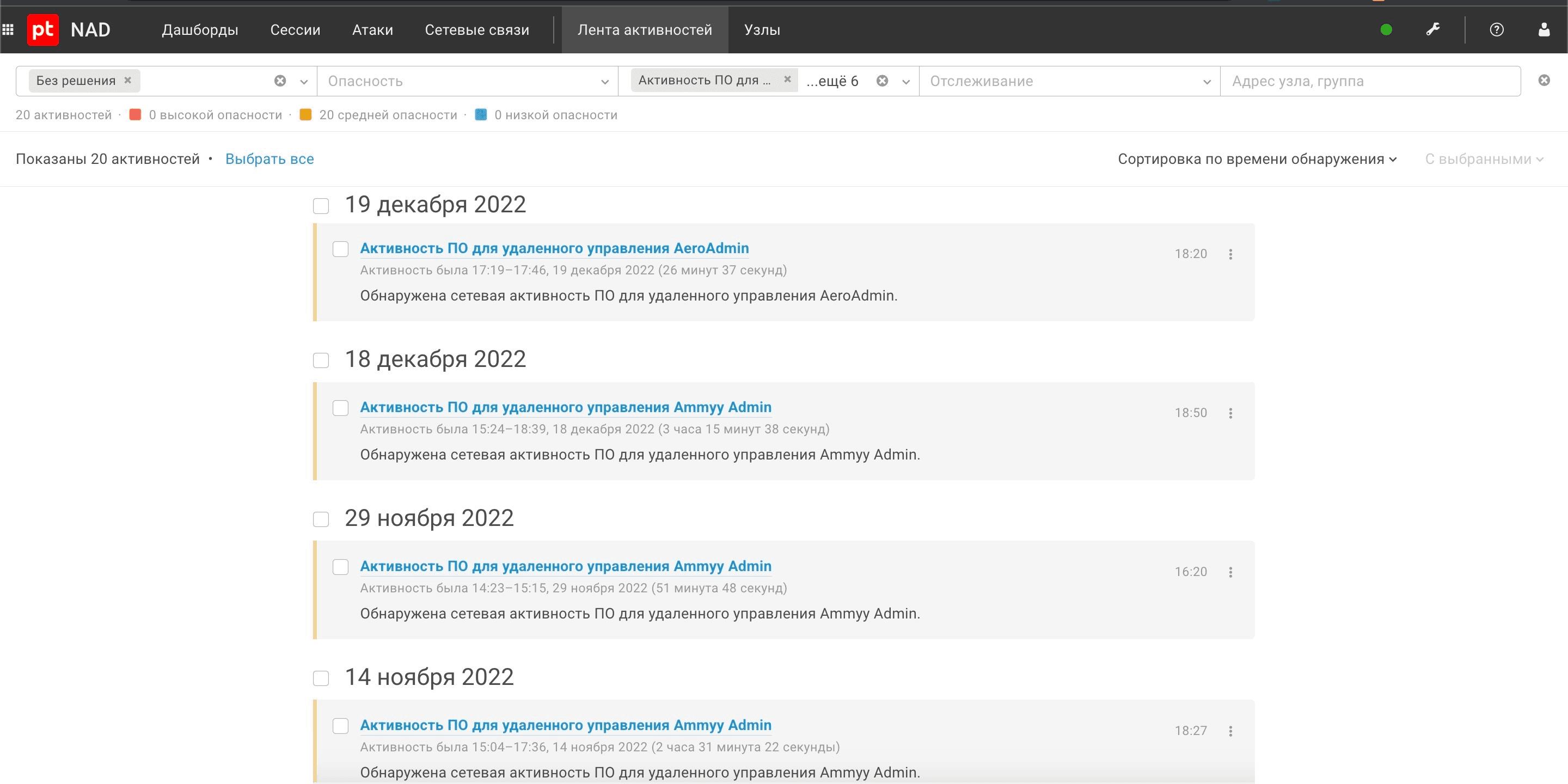

На каждом сетевом узле работают десятки приложений, а сотрудники приносят с собой личные устройства и используют их внутри компании. IT-специалистам нужно контролировать используемое ПО, включая программы для мобильных и личных устройств.

PT NAD помогает определить сетевые узлы, на которых работает некорпоративное ПО, а также быстро узнать, какой тип ОС на них используется, включая BYOD-устройства. Все это помогает IT-специалистам соблюдать и контролировать регламенты компании, а также поддерживать информацию о сети в актуальном состоянии.

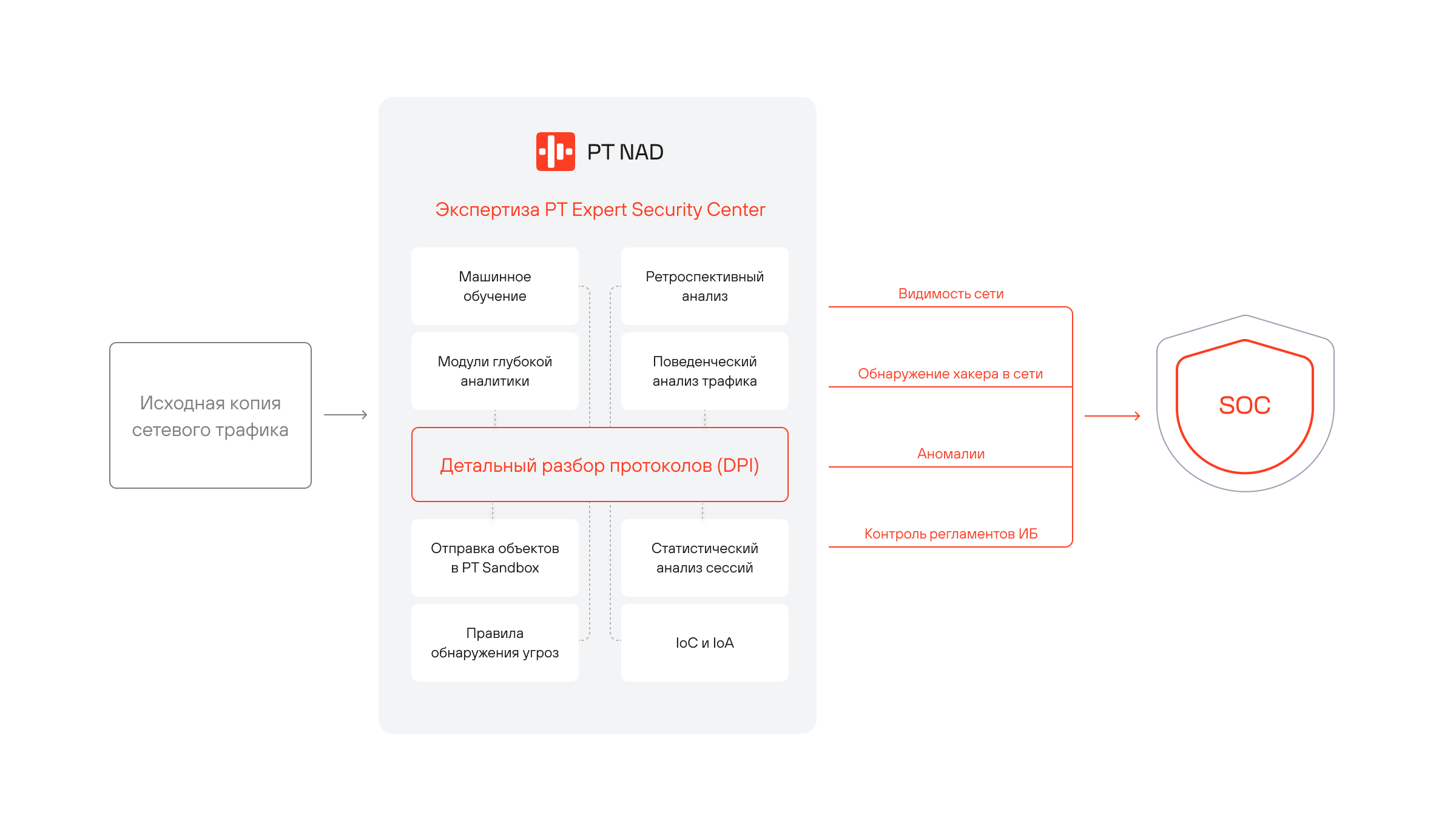

PT ESC расследует сложные аттаки, постоянно изучает новые угрозы и следит за деятельностью хакерских группировок. На основе этих знаний эксперты создают правила для PT NAD.

База знаний Positive Technologies регулярно пополняется информацией о новых уязвимостях, в том числе о тех, которым ещё не присвоены CVE, а PT NAD может оперативно выявить попытки их эксплуатации.

PT NAD определяет ВПО по его сетевой активности. Это важно для локализации угрозы, поскольку ВПО легко сделать незаметным для антивирусных систем.

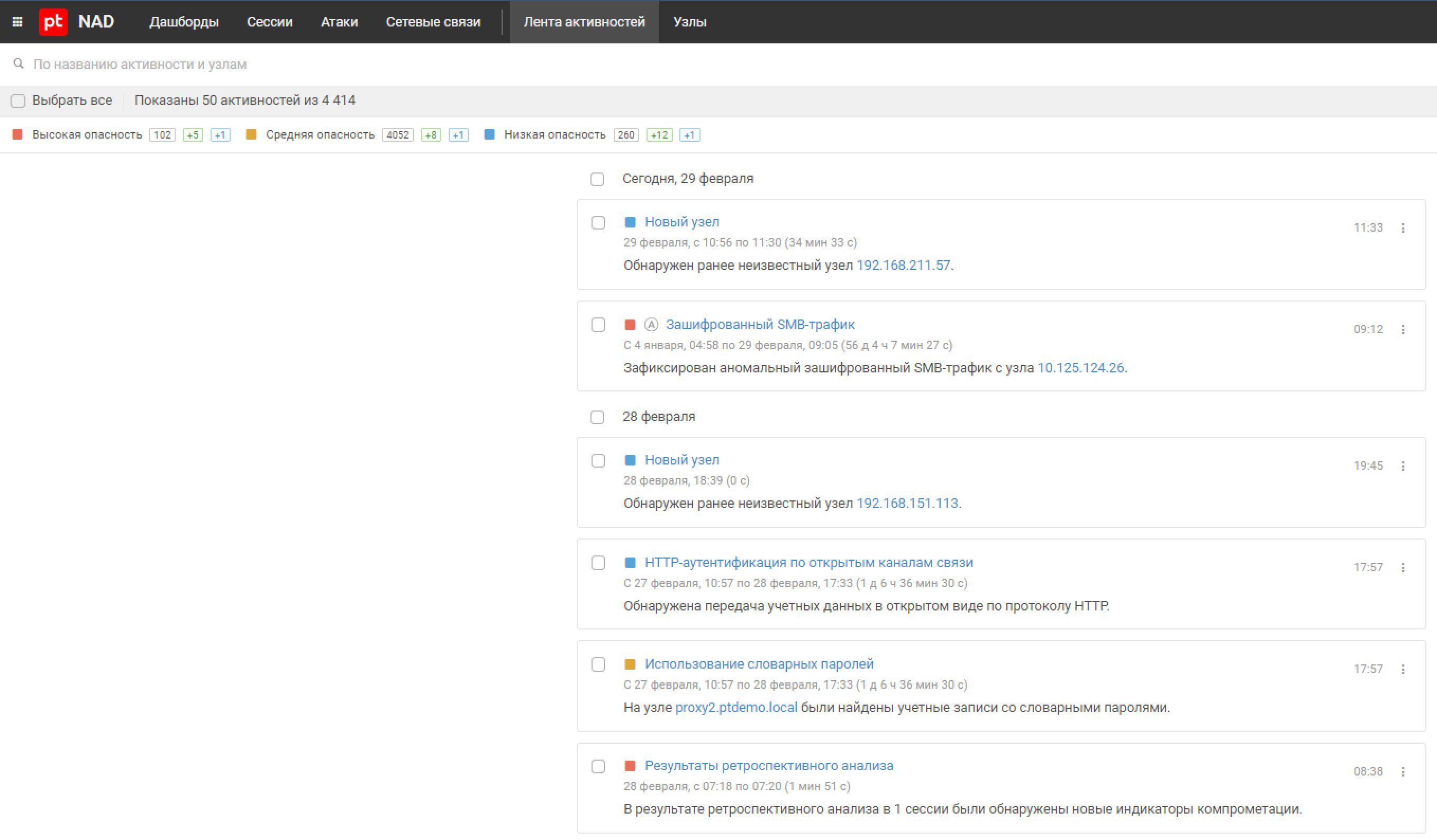

Как только в базе знаний PT NAD появляются данные о новых киберугрозах, запускается ретроспективный анализ трафика. Обнаружить скрытое присутствие злоумышленника можно максимально быстро.

PT NAD определяет более 100 сетевых протоколов и 9 протоколов туннелирования, включая DNS-, HTTP-, SMTP-, и ICMP-туннели, которые злоумышленники используют для кражи данных, связи вредоносного ПО с командным сервером и для сокрытия своей активности от средств защиты. Продукт разбирает 35 самых распространённых протоколов до уровня L7.

С помощью технологий машинного обучения PT NAD распознает доменные имена, созданные при помощи алгоритмов генерации доменов (DGA). Это помогает выявить вредоносное ПО, которое использует подобные домены для поддержания связи с командным сервером.

PT NAD помогает отслеживать словарные пароли, передачу учётных данных в незашифрованном виде, использование VPN-туннелей, Tor, прокси-серверов, утилит для удалённого доступа, мессенджеров — всего того, что, как правило, запрещено политикой ИБ в крупных компаниях.

1

2

3

4

5

6

Оцените возможности продукта без долгих согласований и сложных настроек — протестируйте все за один день и примите решение на орпыте, а не на словах.

С 1991 года компания ООО "Макссофт-24" помогает своим клиентам с поставкой, внедрением и сопровождением ПО самого разного функционального назначения: САПР, офисное ПО, антивирусы, решения для ИБ и др.

Мы являемся авторизованным партнером компании Positive Technologies что подтверждает высокий уровень экспертизы по продукту. Мы всегда находимся с разработчиком в прямом контакте для оперативного и компетентного решения Ваших задач.

Наша команда аттестованных инженеров и преподавателей поможет Вам разобраться с любым вопросом о программных продуктах через личные встречи и онлайн-презентации, а также будет сопровождать на всех этапах внедрения.

Заполните заявку для получения расчёта стоимости индивидуально для потребностей Вашей организации.

Заполните заявку для получения ссылки на скачивание бесплатных дистрибутивов решений PT NAD.

Следите за событиями в социальных сетях